Sistema de defensa y seguridad perimetral del hosting de Sollutia

En Sollutia apostamos todo, junto con nuestros proveedores, por la seguridad de nuestros servicios de hosting, servidores Cloud y servidores VPS. Seguridad a nivel web exclusiva y eficaz.

En Sollutia apostamos todo, junto con nuestros proveedores, por la seguridad de nuestros servicios de hosting, servidores Cloud y servidores VPS. Seguridad a nivel web exclusiva y eficaz.

A nivel de protección perimetral disponemos de varios niveles de defensa conformados por dispositivos controladores de ancho de banda, firewalls, IDS (Intrusion Detection System) e IPS (Intrusion Prevention System).Trabajamos con una infraestructura de defensa perimetral supervisada y actualizada constantemente por nuestros expertos para proteger de ataques las aplicaciones, el correo electrónico y las páginas web de nuestros clientes.

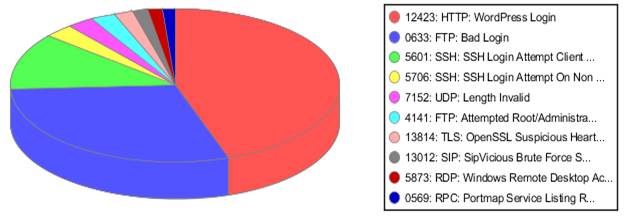

El nivel de defensa más importante lo conforma nuestra batería de IPS e IDS perimetrales. Ofreciendo protección a nuestra red y a nuestros clientes de más de 20.000 tipos de ataques y vulnerabilidades tipificadas. Este es un servicio único en el mercado que Sollutia ofrece de la mano de ADW.

Importancia de la prevención

Pero no nos engañemos, nuestros sistemas de defensa son capaces de frenar multitud de ataques, aún así, existen ataques contra los que no podemos actuar a nivel perimetral como por ejemplo el caso de carecer de una contraseña sólida. Por eso destacamos la importante tarea del desarrollador a la hora de adoptar medidas de seguridad en las aplicaciones que instale, ya se trate de un WordPress o de un desarrollo propio.

Cómo funciona nuestra defensa IDS/IPS

Nuestra defensa IDS/IPS consta de al menos dos dispositivos IPS Tippingpoint (de HP) actúa de intermediario entre el cliente final e Internet.

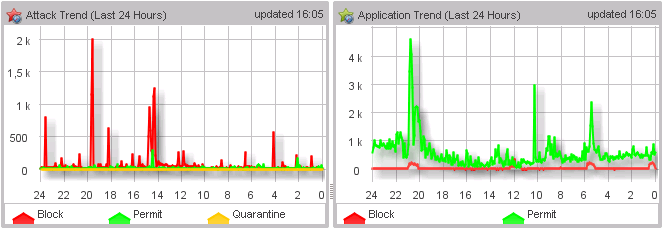

Todo el tráfico entrante y saliente es filtrado por esta defensa sin generar latencia y retardos en la entrega de paquetes.

Estos dispositivos disponen a su vez de dos niveles de defensa:

- Reglas de seguridad

Aprox. 20.000 filtros que hacen frente a ataques y vulnerabilidades tipificadas - Reglas de reputación

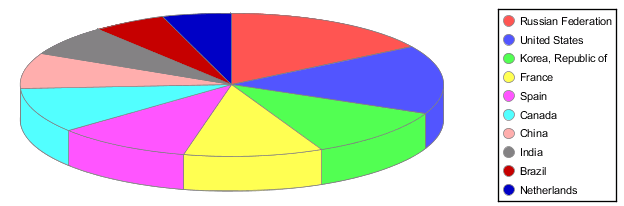

Contienen listas de direcciones IP que forman (por ejemplo) parte de botnets y que son detenidas a este nivel. Habitualmente conforman las reglas de reputación entre 100.000 y 2 millones de direcciones IP. Estas reglas son revisadas y actualizadas cada hora.

Actuación de las reglas de seguridad

El comportamiento de las reglas de seguridad puede ser básicamente de tres tipos:

- Bloqueo

Al saltar un filtro, se deniega el tráfico.

Por ejemplo, si intenta acceder por FTP como root, el sistema se lo impedirá - Cuarentena temporal

El sistema pone en cuarentena las IP que hacen saltar los filtros un número de veces preestablecido:

Por ejemplo, si desde una misma IP intenta acceder por FTP más de «x» veces consecutivas con usuario y/o contraseña incorrectos, el sistema pone dicha IP en cuarentena, bloqueando el tráfico entrante (viene desde esa IP) y saliente (va a esa IP).

Una vez transcurre un tiempo (1hora como ejemplo) la IP procede a ser liberada y en caso de repetir la infracción en los filtros, vuelve a la cuarentena.

Este tipo de filtros hacen frente a la mayoría ataques de fuerza bruta ya sea vía FTP, SSH, POP, IMAP, y otros, pero no pueden hacer frente a ataques provenientes de IP diferentes como es el caso de las botnet y por tanto no será posible detener el ataque sin detener la botnet al completo. Por estos casos las reglas de reputación adquieren especial importancia.

- Bloqueo a largo plazo

Si se trata de un caso de ataques especialmente graves, la IP se bloqueará a largo plazo (más largo que una simple «cuarentena»).

Principales filtros de protección en nuestros servidores

- Filtrado de accesos con contraseña incorrecta, para conexiones FTP, SSH, POP, IMAP y SMTP.

Diseñado para mitigar ataques de fuerza bruta, actúa contando las veces que la IP pretende saltar el filtro de contraseña incorrecta y termina por llevar la IP a cuarentena por un tiempo para incapacitar el ataque. - Filtrado de acceso con usuarios «prohibidos» o no «recomendables»

Estos filtros deniegan el acceso mediante determinados protocolos y determinados usuarios. No podrá por ejemplo acceder por FTP con el usuario «root» o «administrador». - Detención de ataques DoS

Estos filtros detienen más de 1.000 tipos de ataques DoS tipificados (por ejemplo ataques como Snort, svchost, BOIC, etc) - Detención de ataques DDoS

Estos filtros detienen ataques DDoS tipificados ( por ejemplo Yoyo-DDoS, LOIC, PentBox, Hulk, etc).

Si desea más información, no dude en contactar con nuestro departamento técnico.